3. 15

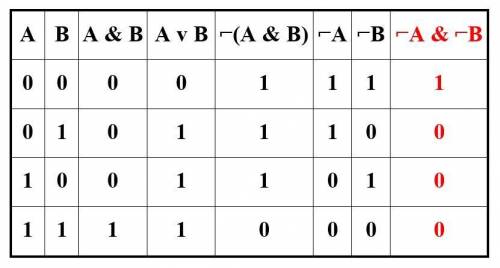

4. 4) ⌐A & ⌐B

Объяснение:

3.

y = 1 x = 11

пока условие x > 0 истинно (да) выполняется цикл

Действия в цикле:

1) x = x - 3

2) y = y + x

y = 1 x = 11

11 > 0 (да) выполняется цикл

Действия в цикле:

1) x = x - 3 = 11 - 3 = 8

2) y = y + x = 1 + 8 = 9

y = 9 x = 8

8 > 0 (да) выполняется цикл

Действия в цикле:

1) x = x - 3 = 8 - 3 = 5

2) y = y + x = 9 + 5 = 14

y = 14 x = 5

5 > 0 (да) выполняется цикл

Действия в цикле:

1) x = x - 3 = 5 - 3 = 2

2) y = y + x = 14 + 2 = 16

y = 16 x = 2

2 > 0 (да) выполняется цикл

Действия в цикле:

1) x = x - 3 = 2 - 3 = -1

2) y = y + x = 16 + (-1) = 16 - 1 = 15

y = 15 x = -1

-1 > 0 (нет) цикл не выполняется

y = 15 x = -1

4.

Составим таблицу истинности для каждого выражения (смотри картинку)

Препятствие; Маскировка; Регламентация; Управление; Принуждение; Побуждение.

Объяснение:

Современные методы защиты информации Технологии защиты данных основываются на применении современных методов, которые предотвращают утечку информации и ее потерю. Сегодня используется шесть основных защиты: Препятствие; Маскировка; Регламентация; Управление; Принуждение; Побуждение. Все перечисленные методы нацелены на построение эффективной технологии защиты информации, при которой исключены потери по причине халатности и успешно отражаются разные виды угроз. Под препятствием понимается физической защиты информационных систем, благодаря которому злоумышленники не имеют возможность попасть на охраняемую территорию.

Информация взята из: https://camafon.ru/informatsionnaya-bezopasnost/metodyi-zashhityi