первый — с шаблона второй — создание таблиц в Word с окна «Вставка таблицы третий — рисовалка четвертый — экспресс-таблицы пятый — перенос таблицы из Excel в Word

2)Использование команд меню Таблица

Меню Таблица открывает альтернативные возможности для вставки и изменения таблиц; кроме того, оно позволяет выполнять некоторые дополнительные операции, которые невозможны при использовании интерактивных приемов. В таблице 3 указано назначение команд меню.

3)1. Щелкните кнопку Нарисовать таблицу на панели инструментов Таблицы и границы. Курсор мыши примет вид карандаша.

2. Нарисуйте внешнюю границу таблицы.

3. Нарисуйте строки и столбцы внутри неё.

4. Щелкните кнопку Ластик и протащите его по линии для её удаления.

Объяснение:

1)К основным аппаратным средствам защиты информации относятся:

устройства для ввода идентифицирующей пользователя информации (магнитных и пластиковых карт, отпечатков пальцев и т.п.);

устройства для шифрования информации;

устройства для воспрепятствования несанкционированному включению рабочих станций и серверов (электронные замки и блокираторы).

2)Криптогра́фия — наука о методах обеспечения конфиденциальности, целостности данных, аутентификации

3)Стеганографический, ROT1, Транспозиция, Азбука Морзе, Шифр Цезаря, Моноалфавитная замена, Шифр Виженера

4) сущность метода перестановки - разделение исходного текста на блоки фиксированной длины и последующей перестановке символов внутри каждого блока по определенному алгоритму.

сущность метода подстановки - в интеграл вводится новая переменная интегрирования или делается подстановка. В результате чего исходный интеграл сводится либо к некоторому табличному интегралу, либо к интегралу, который к нему сводится.

сущность метода гаммирования - символы шифруемого текста последовательно складываются с символами некоторой специальной последовательности, которая называется гаммой. Иногда такой метод представляют как наложение гаммы на исходный текст

Объяснение:

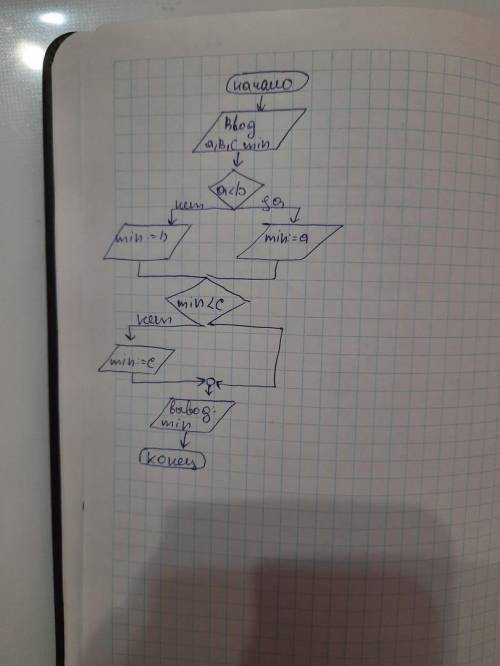

После цикла «c > min», у нас должно идти «Да». Ещё очень странно, что у вас всё справо налево написано