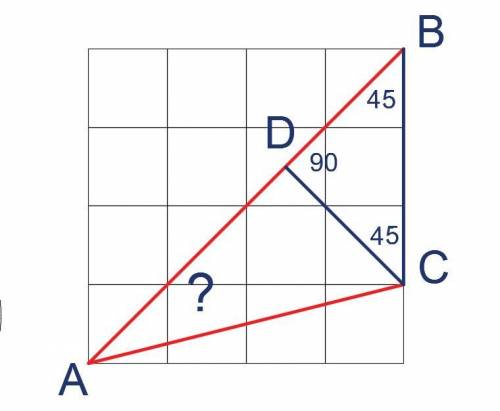

ответ: 3/5

Пошаговое объяснение:

Тангенс угла в прямоугольном треугольнике равен отношению длин

противолежащего катета к прилежащему этому углу, а потому вот тебе вс построения.

Рассмотрим Δ ADC.

DC - противолежащий катет; AD - прилежащий.

Далее - диагональ клетки равна √(1²+1²)=√2. Запомним это.

DC= полторы диагонали клетки=1,5√2

AD= две с половиной диагонали клетки=2,5√2

Тогда tg?= 1,5√2/2,5√2=3/5

Впрочем, без этого √2 можно было и обойтись))).

PS Углы на чертеже выражены в градусах. Значок градуса проставить не могу, так как ни одна рисовалка мне сейчас не доступна. Можно и в радианах 90град.=п/2; 45град.=п/4.

изображён угол. найдите тангенс этого уг" />

изображён угол. найдите тангенс этого уг" />

А(1:2) ......................................