На с++ чтобы получить приглашение в самый крутой лагерь на земле, необходимо попасть в десятку первых на олимпиаде или же успешно написать тесты по и языку. напишите программу, которая определяет, пригласят ли вас в лагерь по данным: написали ли вы олимпиаду, хорошо ли сдали экзамены по и языку. формат входных данных программе подаётся на вход 4 целых числа, записанные через пробел: место в рейтинговой таблице олимпиады, набранный на тесте по , проходной теста по «1», если тест по языку пройден и «0» в противном случае. первые три числа входных данных находятся в диапазоне от 0 до 1000 включительно. формат выходных данных требуется вывести «yes», если вы получите приглашение в самый крутой лагерь на земле и «no» в противном случае. примеры входные данные выходные данные 1 5 7 1 yes

Вы получите приглашение, если первое число будет не больше 10, или если второе число будет не меньше третьего при этом четвёртое число равно единице.

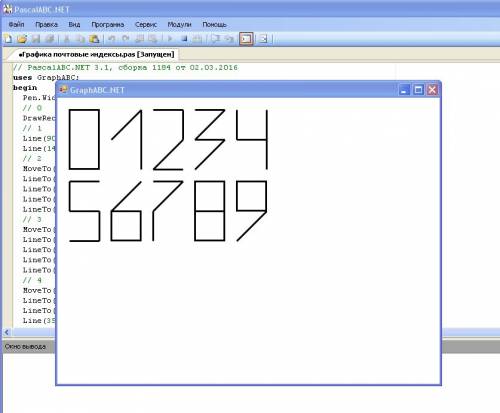

Код#include <bits/stdc++.h>

using namespace std;

int main() {

int a, b, c, d;

cin >> a >> b >> c >> d;

if (a <= 10 || (b >= c && d == 1))

cout << "YES" << endl;

else cout << "NO" << endl;

return 0;

}