1. после забега спортсменов на 1000 метров в редакцию от корреспондентов поступили следующие телефонограммы о пятёрке спортсменов, показавших лучшие результаты:

алексей не был вторым.

борис не был первым.

евгений не был ни первым, ни пятым.

михаил отстал от алексея на два места.

олег финишировал сразу за борисом.

изучив полученную информацию, главный редактор назвал имена спортсменов, занявших первые три места, и поручил фотографу сделать их фото. чьи фотографии должен сделать фотограф?

проанализируйте формулировку с точки зрения описанных в ней информационных процессов. кратко опишите имеющиеся информационные процессы.

процесс(ы) сбора информации:

процесс(ы) передачи информации:

процесс(ы) обработки информации:

1. Мощность - 64 символа, Объем информации - 30 байт

2. 16 символов

3. 2 и 3 байта соответственно

Объяснение:

1. Формула(Ф1) объема информации , где I - объем в битах, k - количество символов, i - вес одного символа. Подставляем значения: I=40*6=240бит. Т.к. 1байт = 8 бит, то I= 240/8=30 байт.

, где I - объем в битах, k - количество символов, i - вес одного символа. Подставляем значения: I=40*6=240бит. Т.к. 1байт = 8 бит, то I= 240/8=30 байт.

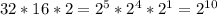

Мощность алфавита (N) вычисляется по формуле(Ф2) , где i - информационный вес одного символа. Подставляем значения:

, где i - информационный вес одного символа. Подставляем значения:  символа.

символа.

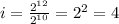

2. Объем сообщения 0,5 КБайта, а т.к 1 КБ= байт =

байт =  бит, то объем сообщения равен

бит, то объем сообщения равен  бит.

бит.

Количество символов в тексте = кол-во символов в строке * кол-во строк * кол-во страниц = символов.

символов.

По формуле Ф1 получаем, что , откуда вес одного символа равен

, откуда вес одного символа равен  бита.

бита.

По формуле Ф2 получаем символов

символов

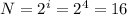

3. Объем первого сообщения бит, второго -

бит, второго -  бит. Количество символов первого сообщения

бит. Количество символов первого сообщения  символов, второго -

символов, второго -  символов. По формуле Ф1 получаем, что

символов. По формуле Ф1 получаем, что  . Подставляем значения:

. Подставляем значения:  полученные значения в БИТАХ.

полученные значения в БИТАХ.

т.к. 1 байт = 8 бит, то получаем значения в байтах