1. Столбцом называются две ячейки, находящиеся в середине таблицы.

2. Таблицу «объект — свойство»

3. Таблицу «объект — объект»

4. Табличной информационной модели

5. Расписание уроков

6. двоичная

7. матрица

8. Нули и единицы

9. Описание объектов (или их свойств) в виде совокупности значений, размещаемых в таблице.

10. схема метро

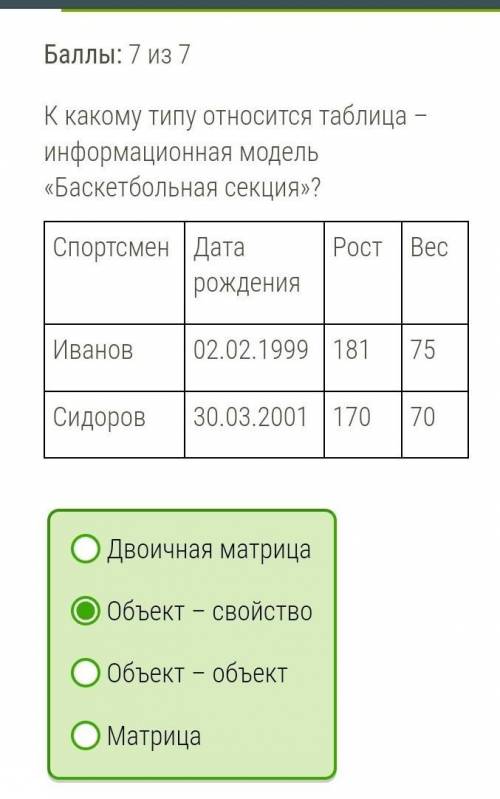

11. Объект – свойство

12. Столица Германии – Берлин.

13. Информацию о свойствах однородных объектов.

14. Таблице типа «объект – объект»

15. Расстояния между планетами Солнечной системы.

все проверено

можно лучший ответ )

Так как неуказан язык программирования пишу алгоритм

1)Открываем поток для чтения файла f , нам еще потребуется переменная назовем ее count (Тип дробных чисел в каждом языке по разному) и переменную допустим value (тоже дробное) Далее проход по файлу любым циклом до конца файла и условие если value = дробь то count = count +1 И в конце выводим count в файл g

2)Открываем поток для чтения файла f , и две переменные max и min и массив кол-во элементов которого равно кол-ву чисел в файле (Считаем любой функцией ) далее сортируем массив по возрастанию и получиться max = последний элемент массива ;

min = первый элемент массива . Далее выводим min и max в файл g

3)Аналогично 4 только вместо записи их в массив просто задаете переменную которая будет увеличиваться если число четное .

4)Открываем поток для чтения файла f , потребуется массив равный кол-ву четных элементов файла на четность можно проверить если остаток от деления числа на 2 =0 то

число четное , далее просто заполняем массив из файла четными точно такой же проверкой и выводим в файл g . Но еще лучше использовать динамический массив тогда проход по файлу будет равен 1

5)Все просто открываешь первый файл для чтение считаешь кол-во элементов ,

создаешь массив, кол-во элементов которого = твой подсчет , заполняешь его из файла ,далее соритруешь по возрастанию , и выводишь этот массив в файл 2 , опять же можешь использовать динамические массивы и облегчить себе жизнь

Сло́жность (или сила, стойкость) паро́ля — мера оценки времени, которое необходимо затратить на угадывание пароля или его подбор каким-либо методом, например, методом полного перебора. Оценка того, как много попыток (времени) в среднем потребуется взломщику для угадывания пароля. Другое определение термина — функция от длины пароля, его запутанности и непредсказуемости.

Слабый пароль — пароль, который может быть легко угадан или подобран методом полного перебора. Сильный пароль — пароль, который трудно угадать и долго подбирать методом полного перебора.

Содержание

ИспользованиеПравить

Использование сложных паролей увеличивает время, необходимое взломщику для подбора пароля, не отменяет необходимости использования других мер безопасности. Эффективность пароля заданной силы зависит от проектирования и реализации программного обеспечения систем аутентификации, в частности, от того, насколько быстро система аутентификации будет отвечать атакующему при его попытках подобрать пароль, и как надёжно хранится и передаётся информация о пароле. Риски также представлены некоторыми взлома безопасности компьютера, не относящимися к сложности пароля. Это такие методы как фишинг, кейлоггинг, телефонная прослушка, социальная инженерия, поиск полезной информации в мусоре, атака по сторонним каналам, уязвимости в программном обеспечении, бэкдоры, эксплойты.

Определение сложности пароляПравить

Существуют два фактора, определяющих сложность пароля:

лёгкость, с которой атакующий может проверить истинность угадываемого пароля;

среднее количество попыток, которые атакующий должен предпринять, чтобы найти правильный пароль.

Первый фактор определяется тем, как пароль хранится, и тем, для чего он используется. Второй фактор определяется длиной пароля, набором используемых символов и тем, как пароль был создан.

Проверка предположительного пароля на правильностьПравить

Самый очевидный проверить догадку — попытаться использовать угадываемый пароль для получения допуска к защищённому паролем ресурсу. Однако этот может быть медленным или вообще невозможным, поскольку достаточно часто системы задерживают или блокируют доступ к аккаунту после нескольких попыток ввода неверных паролей. Системы, использующие пароли для аутентификации, должны хранить их в каком-либо виде для сверки с паролями, вводимыми пользователями. Обычно, вместо пароля хранят значение криптографической хеш-функции от пароля. Если хеш-функция достаточно сложная, вычислить пароль по хешу пароля сложно, то есть атакующий, возможно, не сможет восстановить пароль из украденного хеша. Однако знание хеша пароля и хеш-функции позволяет атакующему быстро проверять предположительные пароли, не обращаясь к атакуемой системе.

Если пароль используется для формирования криптографического ключа, используемого для шифрования данных, атакующий может быстро проверить правильность угадываемого пароля, судя по тому, успешно ли расшифровываются зашифрованные данные.